扩展访问列表

术语“访问列表”指的是用于控制网络流量和减少网络攻击的一组规则。ACL用于根据定义的一组规则来过滤传入或传出的网络流量。

扩展访问列表 –

这是最常用的访问列表类型之一,因为它可以区分IP流量,所以整个流量不会像标准访问列表一样被允许或拒绝。这些ACL使用源IP地址、目标IP地址和端口号来区分IP流量。我们还可以指定在这种ACL中应该允许或拒绝哪些IP流量。这些范围为100-199和2000-2699。

扩展访问列表的特点 –

- 扩展访问列表通常靠近源头使用,但并不总是如此。

- 扩展访问列表基于源IP地址、目标IP地址和端口号进行数据包过滤。

- 具体的服务将在扩展访问列表中被允许或拒绝。

- 扩展ACL范围为100-199,扩展范围为2000-2699。

- 请记住,如果规则是使用扩展访问列表编号的,则无法删除规则。如果删除了其中一条规则,则整个访问列表将被删除。

- 如果规则是使用扩展访问列表命名的,则可以从访问列表中删除规则。

设置 –

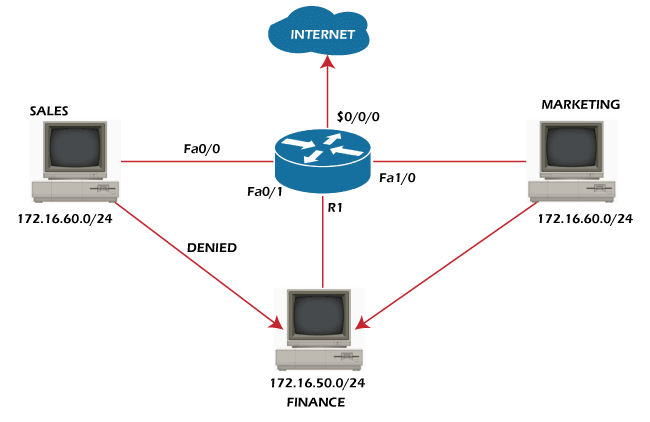

这是一个简单的组织架构,有三个部门:销售部门、财务部门和市场营销部门。市场营销部门的网络是172.16.60.0/24,财务部门是172.16.50.0/24,销售部门是172.16.10.40/24。现在,我们想阻止销售部门通过FTP连接到财务部门,以及市场营销部门和销售部门通过telnet连接到财务部门。

首先,设置一个有编号的扩展访问列表,以阻止销售部门与财务部门之间的FTP连接。

R1# config terminal

R1(config)# access-list 110

deny tcp 172.16.40.0 0.0.0.255 172.16.50.0 0.0.0.255 eq 21

在这里,我们首先构建了一个有编号的访问控制列表,并利用110(从扩展的访问控制列表范围中获取)来拒绝销售网络连接到财务网络(172.16.40.0)的请求。(172.16.50.0)。

请注意,由于FTP,这里使用的是TCP和端口号21。因此,根据情况,我们必须指定许可或拒绝条件。此外,我们必须在eq之后使用提供的应用层协议的端口号。

现在,我们必须阻止销售和市场部通过telnet连接到财务部门,因此任何人都不应该这样做。为此进行设置。

R1(config)# access-list 110

deny tcp any 172.16.50.0 0.0.0.255 eq 23

在这里,任意一词表示任何子网掩码下的任何IP地址,或者0.0.0.0 0.0.0.0。我们在eq后面必须提到端口号23,因为telnet使用端口号23。

R1(config)# access-list 110 permit ip any

这是现在至关重要的事情。正如我们之前所知,每个访问列表最后都有一个隐式的拒绝,这意味着如果流量不符合访问列表的任何规则,流量将被丢弃。

任何来自符合上述要求的任何IP地址的源的流量都不会通过指定的方法进入财务部门。现在我们必须将访问列表应用到路由器的接口上:

R1(config)# int fa0/1

R1(config-if)# ip access-group 110 out

正如我们所知,扩展访问列表必须尽可能接近源端应用,但在这种情况下,我们将其应用得太靠近目的地,因为我们需要阻止销售和市场部门的流量;结果,我们必须将扩展访问列表应用得靠近目的地,否则我们将需要为fa0/0和fa1/0入站创建单独的访问列表。

标准访问列表示例 –

现在,我们将基于相同的拓扑图创建一个命名的扩展访问列表。

R1(config)# ip access-list extended blockacl

通过使用此命令,我们创建了一个名为blockacl的访问列表。

R1(config-ext-nacl)# deny tcp 172.16.40.0 0.0.0.255 172.16.50.0 0.0.0.255 eq 21

R1(config-ext-nacl)# deny tcp any 172.16.50.0 0.0.0.255 eq 23

R1(config-ext-nacl)# permit ip any

之后,我们重复为带编号的访问列表进行的设置。

R1(config)# int fa0/1

R1(config-if)# ip access-group blockacl out

极客笔记

极客笔记